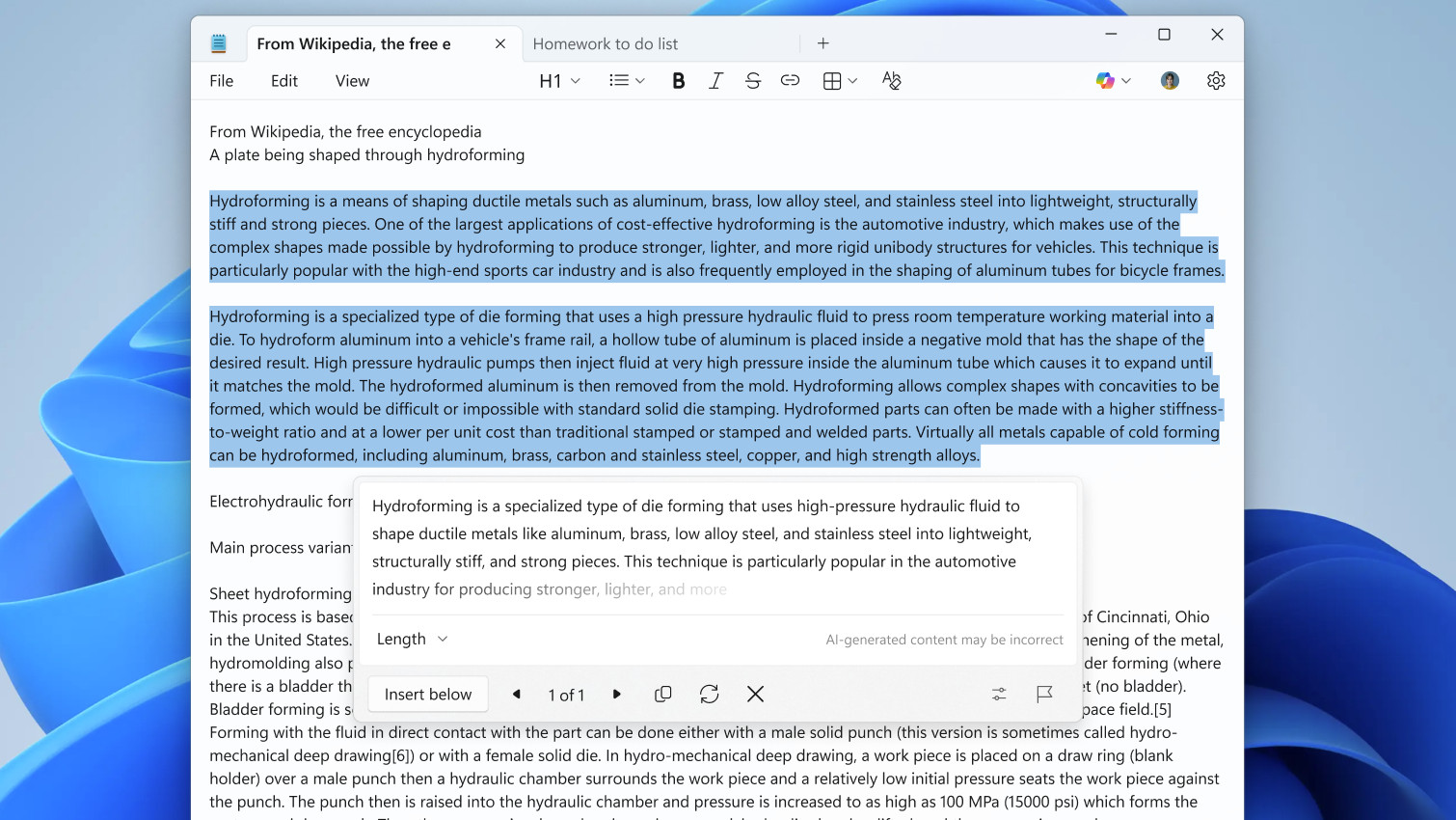

Корпорация Microsoft закрыла опасную брешь в «Блокноте» Windows 11, которая относилась к классу RCE и позволяла запускать вредоносный код с правами текущего пользователя. Проблема получила идентификатор CVE-2026-20841 и оценку 8,8 из 10, то есть считается высокой по уровню риска.

Причина уязвимости связана с тем, что современный Notepad в Windows 11 уже давно не ограничивается простым текстом и умеет работать с Markdown. Этот формат поддерживает не только базовое оформление, но и кликабельные ссылки. Как раз в механизме обработки таких ссылок и обнаружили ошибку: в февральском накопительном обновлении Patch Tuesday за 2026 год Microsoft указала, что исправила некорректную нейтрализацию специальных элементов, используемых в команде. Из-за этого приложение могло запускать непроверенные протоколы, которые загружают и выполняют удаленные файлы.

Сценарий атаки выглядит просто. Злоумышленник подсовывает пользователю Markdown-файл с вредоносной ссылкой и убеждает перейти по ней. Достаточно нажать Ctrl+Enter по такой ссылке, и действие выполняется без дополнительных предупреждений со стороны системы. В итоге код запускается в контексте безопасности пользователя, открывшего документ, то есть атакующий получает те же права, что и жертва. По сути, подобные файлы могли стать удобным инструментом для фишинга и атак на корпоративную почту (BEC).

Под угрозой находились версии Notepad 11.2510 и более ранние. Исправление должно приходить вместе с Patch Tuesday, но пока обновление не установлено, лучше не открывать сомнительные Markdown-документы и не переходить по подозрительным ссылкам в «Блокноте» (фото: techradar.com).